トピック

証券会社のセキュリティはどうあるべきか 「2要素認証」対応の課題

2025年6月26日 08:20

今年1月から5月にかけて、実に5,000億円を超える被害額となった証券口座の乗っ取り。多くはフィッシング詐欺の攻撃だとみられており、その対策として、証券各社は2要素認証の必須化を進めている。

ただ、現在各社が進めている2要素認証は、フィッシング詐欺に対して完璧な対策とはなっていないため、今後攻撃が止むかどうかは未知数。ユーザーは、引き続き慎重な対応が必要だ。

ログインを安全にする多要素認証

今回の攻撃は、フィッシング、インフォスティーラーのようなマルウェア、パスワードリスト型攻撃といった手口が考えられるが、多くはフィッシングが原因だと考えられている。1月から話題になり始め、3月以降、攻撃が本格化した。

フィッシングは、IDとパスワードを盗み出すための攻撃で、本物のサイトを模倣した偽サイトにIDとパスワードを入力させて盗み出すというのが通常の攻撃手法だ。

このIDとパスワードは、口座保有者本人かどうかを判別するためのもので、こうした仕組みを「当人認証」と呼ぶ。いわば鍵の役割で、IDとパスワードが漏洩すると、他人が鍵を使って自宅に入れてしまう=なりすましができてしまう。

過去、多くのサービスでIDとパスワードが流出しており、フィッシングなどで漏えいする例も後を絶たない。コンピュータによって一瞬で推測できてしまう数文字のパスワードや簡単なパスワードを設定したり、ほかのサービスと同じパスワードを使い回したりする人も多く、「IDとパスワード」を使った当人認証は安全性が低いのが現状だ。

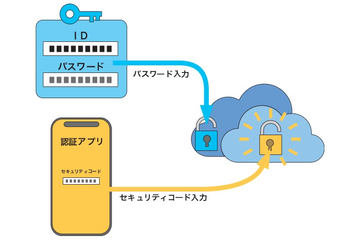

そのため、多くのサービスでは2要素認証を導入して安全性を高めている。2要素認証(多要素認証)は、複数の要素で当人認証を行なうこと。IDとパスワードは、「知識認証」と呼ばれる。「秘密を知っている」という要素だ。

他に「所持認証」があり、あらかじめ登録したデバイスを持っているかどうかで認証する。例えばATMを使うためのキャッシュカード、ワンタイムパスワードを送信するためのスマートフォン(電話番号)、といったものがデバイスにあたる。

生体認証も要素の1つで、これは指紋や顔といった身体の特徴を認証に使うというもの。スマートフォンのロック解除で指紋や顔を使っていたら、それが生体認証だ。基本的に「多要素認証」というと、複数の要素を組み合わせる認証を指している。

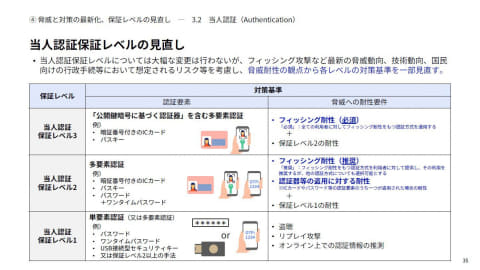

行政機関向けの本人確認ガイドラインでは、当人認証の安全性が「当人認証保証レベル」として3段階に分類されている。

レベル1は基本的に単要素での認証。レベル2は多要素認証で、フィッシング耐性が「推奨」などとされている。レベル3は「公開鍵暗号に基づく認証器」を含む多要素認証で、暗証番号付きのICカードやパスキーなど、フィッシング耐性が「必須」となっている。

これはあくまで行政機関向けの基準(改定中)だが、これまで2要素認証を必須にしていなかった証券会社の当人認証は、その保証レベルは1(以下)であり、今回の2要素認証必須化によって、セキュリティレベルが向上したことになる。

ただ、レベル2は、フィッシング耐性のある認証が推奨(=フィッシング耐性のある認証オプションの提供が必要)であり、これがない証券会社の場合は、2要素認証でも当人認証保証レベルは1のままだ。

これは、単に多要素認証に対応したから安全とは言えないからだ。現状、多くの証券会社が「ちょっと安全になった」レベルにとどまっている。

ワンタイムパスワードはフィッシング対策にあらず

フィッシング耐性のある認証オプションとはどういった機能かというと、代表例がFIDO認証やWebAuthn、そしてそれらを包含した「パスキー」だ。いくつか機能はあるが、パスキーの特徴として「オリジンへのバインディング」がある。

これはあらかじめ登録した正規のドメインでしか認証が動作しない、というもの。似通った見た目のサイトだったり、l(エル)とI(アイ)のような似たようなURLだったりしても、ドメイン(URL)が異なればログイン認証が行なわれない。パスキーの場合、正しいドメインへのアクセスだと、ログイン時に生体認証がポップアップするが、異なるURLだと、利用者が本物だと思い込んでログインボタンを押しても、生体認証が動作しないので偽サイトだと分かる、というわけだ。

これに対して、現在多くの証券会社が必須化して導入している(しようとしている)ワンタイムパスワードには、このバインディングの機能が存在しない。このため、フィッシング対策にはならない、ということになっている。

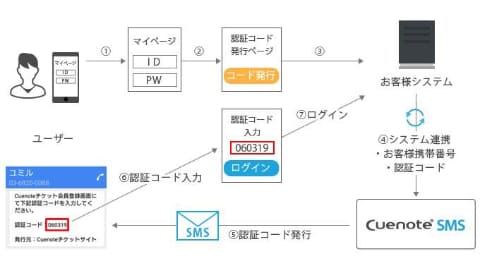

ワンタイムパスワード(OTP)は、あらかじめ登録した携帯電話やメールアドレスに対して、一時的に有効な暗証番号を送付し、それを入力することで認証を行なう。もしくはOTPを生成する専用のスマートフォンアプリが使われることもある。アプリの場合は「時間ベースのワンタイムパスワード(TOTP)」と言われる。

ログイン時にこれを使うと、IDとパスワードの知識認証と、携帯電話やメールアドレスを所持しているという所持認証の2要素を使うことになるので2要素認証となる。

フィッシングの場合、偽サイトのログイン画面でIDとパスワードを入力させる。犯罪者側はそのままその入力データを盗むこともできるが、OTPの場合、その番号は正規ユーザーの手元に届いてしまい、犯罪者はログインができない。

そこで編み出されたのが、偽サイトに入力されたIDとパスワードをそのまま本物の正規サイトに転送するというもの。OTPに対応した正規サイトはこの時、ログインが行なわれたと認識するので、あらかじめ登録された正規ユーザーの携帯番号やメールアドレスにOTPを送信する。

同時に偽サイトの画面には、そのままOTP入力欄が表示されるので、OTPを受信したユーザーは正規サイトだと思っているため、偽サイトにOTPを入力してしまう。偽サイトはまたそのまま正規サイトに送信すれば、犯罪者が正規サイトにログインできてしまう。

これがリアルタイムフィッシングと呼ばれる手法だが、ログインと同時にOTPの入力が行なわれ、偽サイトに連続して入力するだけなので、たとえ2要素でもセキュリティレベルとしては決して高くはない(偽物に気付く可能性や攻撃の難易度は上がるので、意味がないわけではないだろう)。

アプリを使ったTOTPは、通常30秒ごとに番号が書き換わるため、短時間で番号を送信しなければならず、リアルタイムフィッシングに対しても多少の耐性はあるが、それでも明確な対策とは言えない。

ちなみにSMS認証を提供するユミルリンクは、「Cuenote SMS」サービスにおいてフィッシング対策になるとは書いていない。

実際にリアルタイムフィッシングという攻撃手法が出現したことで、当人認証はさらなる対策が求められるようになった。現在のように、IDとパスワードに追加して単にOTPを送るだけでは、フィッシング対策にならないのだ。

一般的に金融機関でOTPが有効なのは、送金や出金時に求める場合だ。ログインした後に口座を選んで出金などの操作をして、いざ実行する際にOTPが求められたら、それを入力するという形になる。

実際、過去にはSBI証券が銀行への出金機能を悪用されたが、OTPを使うことで対処。銀行の多くも同様の対応をしている。仮に不正ログインされても、ユーザーが何もしていないのに急にOTPが送られてくるため攻撃に気付きやすい。そのまま放置すれば攻撃者は何もできない。

OTPと併用する対策としては、パスワード管理ソフト(パスワードマネージャー)を使う方法がある。

一般的なパスワード管理ソフトは、正規サイトのURLと紐付けてID・パスワードを保管しており、紐付いたURLがあればそこに自動入力するため、これもバインディングと言える。「パスワード管理ソフトを使って自動入力したサイトにOTPを入力」であれば安全性は高くなるが、サイト側がパスワード管理ソフトの利用を強制できないため、厳密にはサイト側のフィッシング対策とはならない。

これはユーザーにとっては当面の適切な対策となる。

メールやSMSで届いたURLにアクセスする場合、「必ずパスワード管理ソフトを使ってIDとパスワードを自動入力する」ように徹底することで、フィッシング詐欺に対応できる。

パスワード管理ソフトが反応しない場合、それはフィッシングサイトだ。その場合はお気に入りなどからトップページに移動してログインするか、スマートフォンの専用アプリを利用するべきだ。

なお、正規サイトなのにパスワード管理ソフトが反応しないサイトやアプリがあれば、それはサイトの設計が脆弱でセキュリティ対策ができていないサービスということになる。できればその会社のサービス利用自体を取りやめた方がいいだろう。

証券各社は急場しのぎの2要素認証対応

証券会社の口座乗っ取りでは、2025年1月以降に乗っ取りが発生して、被害の発生した証券10社が一定の被害補償をする方針で申し合わせを行なった。

その証券10社だが、各社の対応状況は以下の通り。

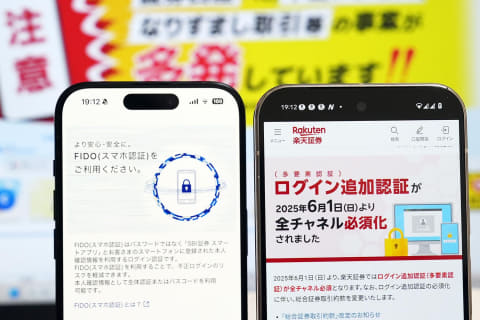

メールまたはSMSによる認証がほとんどで、一部アプリを使ったTOTPに対応したサービスもある。唯一、SBI証券だけはFIDO認証に対応(利用は任意)。SBI証券はデバイス認証または電話番号認証を必須化したため、これで唯一当人認証保証レベル2をカバーしたように見える。

ただし、SBI証券はWebサイト経由でのログインにFIDO認証が利用されていない。初回ログイン時、その後は不定期にメールでのOTPを送信し、そのデバイスを認証済みとして登録するデバイス認証になっており、フィッシングには脆弱だと思われる。

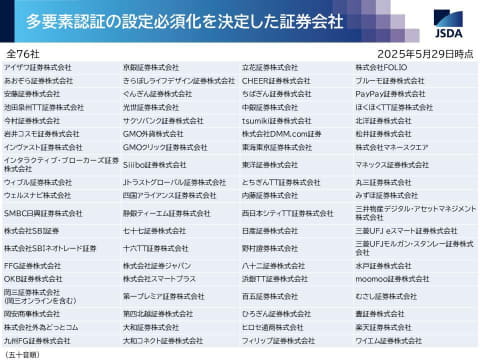

この10社を含めて、6月24日時点で77社が「多要素認証の設定必須化を決定」している。ちなみにこの77社すべてに被害があったわけではなく、被害がない証券会社もある。

パスキー対応を目指す証券会社

この77社の中で、一部FIDO対応を表明している会社もある。それがロボアドバイザーのウェルスナビだ。厳密な意味で他の証券会社と同じビジネスモデルではないため、現状は不正アクセス被害がなく、今後も狙われにくいとは考えられるが、それでも同社はセキュリティ強化としてパスキー対応の検討を以前から進めてきたという。

これまでは認証アプリを使ったTOTPによる2要素認証を2018年から導入。同社自身は「強く推奨」していたというが、利用者は半数に満たない状況だった。

そもそも認証アプリはスマートフォンが前提。スマートフォンを保有していない人もいることから必須化が難しい。スマートフォンを持っていても、認証アプリの使い方が分からないと、本人でもログインできなくなってしまうことから、セキュリティと利便性の両立が課題となっていたそうだ。

そこで、認証アプリを設定していないユーザーに対してはメールでのOTPを導入して、6月5日から必須化した。

加えてFIDO認証の導入も検討する。すでに2022年から検討しており、認証アプリの設定率が低かったからというのが理由という。よりUI/UXに優れた認証方法を模索していて、FIDOの導入検討に至ったそうだ。

新NISAの対応が完了した2024年から企画/検討を加速させている中、11月には共通IDとして「ウェルスID」を導入。認証システムの一本化によって、複数のサービスでのFIDO導入が可能になったことから今回の発表となったとのことだ。

ただ、FIDOにも課題があると同社は言う。まず、「UI/UXが発展途上」という点。FIDOからFIDO2となり、標準仕様のWebAuthnを取り込んだパスキーが規格化され、その後も機能追加、UI変更が続いている。最新仕様であるために、UI/UXが安定してから導入するか、セキュリティ向上のために先行して導入するか、という判断が必要になる。

使い方としても、デバイスに強く紐付くため、機種変更やデバイス紛失時の再設定でスムーズに移行できるかといった点も課題。パスキー自体の認知度が高くないため、利用者の理解を得るために「丁寧なコミュニケーションが必要」という点も課題だとしている。

2要素認証の必須化により、新たな課題となっているのが「ユーザーサポート」だ。2要素認証の必須化に伴い、各証券会社で問い合わせが急増している。三菱UFJ eスマート証券は「問い合わせが集中している」としており、認証アプリ、メールOTPでも多くのサポートコストがかかっている。

同様に、マネックス証券やSBI証券、SMBC日興証券なども2要素認証の必須化でサポートへの問い合わせが増加しているという。SBI証券のようなネット証券でも、「スマートフォンを持っていない」「メールを使えない」という利用者はおり、必須化には電話番号認証(登録番号から指定番号に電話をかける)を導入する必要があったという。

パスキー以前にワンタイムパスワードへの理解を得るためにも一定の困難があるようだ。こうした背景もあって、マネックス証券では、NTTドコモのショップを活用した2要素認証のサポートサービスも提供し始めている。

とはいえ、すでにGoogle、Apple、Microsoft、ヤフー、NTTドコモ、KDDI、メルカリ、X、TikTok、任天堂など、多くの企業がパスキーに対応している。一定の理解はすでに得られているものと思われるが、高齢者を中心にサポート体制の強化は必要になりそうだ。

ちなみにウェルスナビでは、今後はパスキーに加えて、マイナンバーカードの電子証明書を使った公的個人認証(JPKI)の活用も検討しているという。特にスマートフォン搭載によって口座開設、出金時といった重要な局面でのJPKIの活用を検討しているという。

他にもSBI証券やSMBC日興証券のように、パスキーへの対応を検討している証券会社はあり、セキュリティ強化と利便性確保の両面を考えて、今後はパスキー対応が広がっていく可能性もある。

証券会社の利用者の中には、相場の急騰/急落といった動きに対して、悠長に2要素認証でログインする暇はない、という人もいるだろう。その場合でも、パスキーであれば端末に紐付く生体認証のためそれだけで2要素認証となるので、一発でログインできる。

TOTPはスマートフォンが必要になるが、パスキーであれば(最新バージョンの)WindowsやMacでも利用できるため、「スマートフォンはないけどパソコンで投資をしている」という人でも利用できる、といった点はメリットだろう。

証券会社に対する攻撃は、当面の2要素認証必須化で収まるかもしれないが、銀行やクレジットカードも継続的に攻撃が続けられていて油断はできない。証券会社はさらなるセキュリティ強化について、利便性も含めて検討を続けていくことが求められるだろう。