鈴木淳也のPay Attention

第269回

非接触スキミング — “タッチ決済”のセキュリティにおける誤解

2026年2月20日 08:20

先日、TBS NEWS DIGのサイトで「満員電車で5cm近づくだけでも盗まれる?クレカ不正被害額が過去最多 手元にあっても盗まれる手口と対策【Nスタ解説】」という記事が掲載されていた。内容をかいつまんで説明すると、クレジットカードにおいて身に覚えのない不正利用の被害が年々拡大しており、特に何らかの方法でカード番号を盗み、ECサイトでの決済やスマートフォンの決済アプリに入力して利用するという「カード番号盗用」がその多くを占めているという内容だ。

具体的な例として、レジなどでの決済のタイミングで店員や周囲の人間が客のカード番号を盗み見たり、フィッシングサイトへの誘導などが挙げられているほか、「非接触スキミング」という“テクニック”を使う方法が紹介されている。

この「非接触スキミング」だが、解説によれば近年のクレジットカード/デビットカードではそのほとんどが非接触通信による支払い、いわゆる“タッチ決済”に対応しているが、この仕組みを利用して非接触の読み取りが可能な機器やスマートフォンをターゲットとなるクレジットカードへと近付け、「カード番号」「有効期限」を読み取るという。

非接触通信が可能な数センチメートルの距離まで接近する必要があるが、満員電車など比較的長い時間相手が動けず、防犯意識が遠ざかるタイミングを狙われる可能性があるとしている。

「非接触スキミング」とは?

結論からいえば、こうした犯罪は可能だ。

このように非接触通信対応端末をカードに近付けることで、カード内のすべての情報を読み取れるわけではないが、前述の「カード番号」「有効期限」は読み取れるようになっており、これは国際ブランドのクレジットカードの仕様を定めるEMVCoで示された標準的な機能として用意されているもの。

クレジットカードのICチップや非接触通信での決済では、決済に必要な情報は暗号化された状態でやり取りが行なわれるが、非接触での決済を“スムーズ”に行なうために「カード番号」「有効期限」については暗号化を行なわない“平文”の状態でやり取りが行なわれるようになっている。

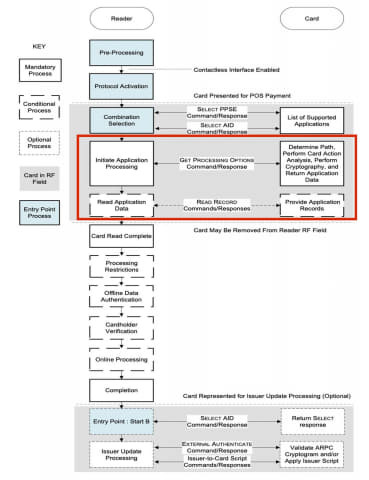

下記はEMVCoのサイトで入手可能な非接触決済(タッチ決済)における仕様書の抜粋だ。どのような手順でカード処理が行なわれるのか、フローチャートで示したものとなる。上段の側にある灰色の部分が「決済端末にカードを“かざした”ときに行なわれる処理」で、それより下はカードを“離した”以降に主に“オンライン上”で行なわれる処理となる。

注目は赤枠の部分で、「Initiate Application Processing」という読み取り処理の開始部分で決済端末がGPO(Get Processing Options)コマンドを送出し、カード側に問い合わせを行なう。その返答に含まれるAFL(Application File Locator)の情報に基づいて、決済端末は次にRead Recordのコマンドをカードに送出する。一方のカード側はその情報に応じて必要なデータを決済端末側に返すという流れだ。

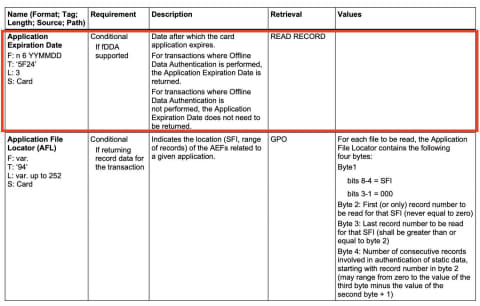

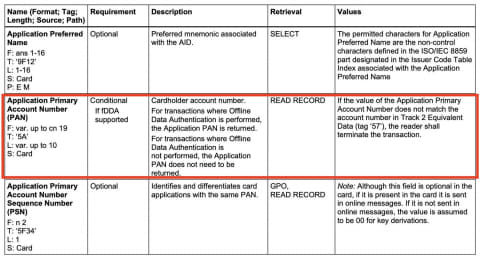

この決済端末とカードの間でやり取りされるデータ群だが、今回はサンプルとしてVisaの仕様書(C-3-Kernel-3-v2.10)からポイントとなる箇所のみを抜粋して紹介する。下表にある赤枠で囲われた「Application Expiration Date(有効期限)」「Application Primary Account Number(PAN:カード番号)」の2つの要素に注目してほしい。Requirementの部分で「Conditional If fDDA supported(fDDAがサポートされているという条件下で)」とあり、fDDAが有効ならば(平文で)読み出し可能となっている。fDDAとは「Fast Dynamic Data Authentication」の略称で、決済の処理速度を落とさずに“オフライン認証”を行なう仕組みを意味する。

簡単にいえば、最初の通信段階で決済端末から送られてきた要求に問題がない限り、カード側では電子署名を行なったデータを端末側に返し、端末側はその署名が改ざん等を行なっていないかを検証したうえで決済処理を次の段階に進める。

もし問題があった場合、fDDAでの“オフライン取引”をいったん中止して“オンライン取引”へと移行する。

オンラインへの問い合わせはオフラインに比べて時間がかかるが、より安全性が高まる。

また場合によってはオンラインに移行せず、さらに安全な“ICチップ取引”へと移行する場合がある。

利用者はこの時点でカードを差し込みに切り替える必要があり、利便性が低減する。fDDAで素早くオフライン処理を実現するために「カード番号」と「有効期限」は平文状態で決済端末に渡されることになるが、これは端末上で「有効期限の切れたカードではないか?」「カード発行会社などカードの種類は何か?」を素早く判別するために利用されている。

つまり、「カード番号」「有効期限」自体は手順さえ間違っていなければ実質的に誰でも非接触通信で読み出せる情報だというのが“タッチ決済”の仕様だ。これはEMVCoで定めるType-Aの国際ブランドのカードの話であり(JCB、Mastercard、Visaなど)、主に日本国内で流通しているSuicaなどのFeliCaベースには当てはまらない。そもそも処理手順が異なるからだ。

もう1つの注意点として、「カード番号」「有効期限」をこのように読み取って意味があるのは通常の物理カードに限られるという点だ(おそらくは“リング”や“リストバンド”系の端末も含まれる)。

一方でスマートフォンやスマートウォッチのようなデバイスの場合、カード番号そのものはトークナイゼーションの仕組みで保護されているため、番号自体が固定されておらず、登録元となっているカードを直接指し示すものではない。「スマートフォンに対しては(基本的に)非接触スキミングは無意味」と考えていいだろう。

実際に「非接触スキミング」は可能なのか?

ここからが本題だが、今回のテーマの結論をいえば「『非接触スキミング』というテクニックがあるが、実際に悪用するのは困難」だと筆者は考える。

一般に、ECなどのショッピングサイトでは「カード番号」「有効期限」「カード名義人」「セキュリティコード」の4点があれば決済が行なえる。今回の「非接触スキミング」で「カード番号」「有効期限」の2点が入手できても、残りの「カード名義人」「セキュリティコード」は入手できない。

一方で顔見知りなど、不特定多数ではなく特定の人物をターゲットとした場合に「カード名義人」までは入手可能だとして、CVV/CVCなどとも呼ばれる3桁数字の「セキュリティコード」までは入手が難しい。また、近年では「3Dセキュア 2.0(EMV 3D Secure)」の利用拡大で怪しい取引については追加認証が求められるなど、単に「カード番号」や「有効期限」を知っているだけではEC決済でカードの不正利用を行なうのは難しくなりつつある。

それでも冒頭の説明にあったように「カードの不正利用被害」は増加している。

その要因としては2つ考えられる。1つは3Dセキュアのような仕組みを採用しておらず、最低限の入力情報だけで決済を通してしまうようなセキュリティの甘いECサイトを利用するケース。主に海外のECサイトでみられる現象だが、代表的なものはかつてのAmazonだ。同社では、決済のタイミングで個人情報入力が面倒になって途中で脱落してしまう“カゴ落ち”防止や“ワンクリック決済”を実行するため、セキュリティコードの入力なしで決済を通すケースがあった。筆者自身もこれで英国やフランスのAmazonサイトで大量に買い物が行なわれる被害を受けたことがあるが、最終的にカード会社との交渉を経てほぼ全額返金に漕ぎつけた。一般に、こうした被害ではカード会社が利用者から集めたカード利用料金を加盟店(この場合はAmazon)に分配するのを拒否することがある(“チャージバック”と呼ばれる)。近年ではだいぶ改善されたといわれるが、それでもなおAmazonが比較的緩いセキュリティ基準になっているのは、機会損失とチャージバックを両天秤にかけた結果ということなのだろう。

もう1つはフィッシング詐欺で個人情報を丸ごと抜き取る手法だ。以前にも紹介したが、ここで話題になったクレジットカード情報の抜き取りはフィッシング詐欺を利用したものだった。「非接触スキミング」のような方法や、他人のカードを横から盗み見る手法では、入手できる情報の「種類」と「量」に限界がある。一方でフィッシングは電子メールやSMS等で無差別に大量送付が可能で、一度に必要な個人情報をセキュリティコード含めてほとんど丸ごと抜き取ることができる。

3Dセキュアの“ふるまい検知”で弾かれる可能性もあるが、クレジットカード等の個人情報は直接決済に利用せずとも、ダークウェブ等でまとめて売却して資金源とすることもできる。むしろ効率面から考えれば、こちらの方が圧倒的にいい。

過度に恐れる必要はなく、安全の基本を守る

実際に「非接触スキミング」による被害は存在するのか。複数の国際ブランドやカード会社に質問を投げてみたところ、すべての企業から「当該手法で被害が確認されたことはない」との回答が返ってきた。

実際のところ、チャージバックなどの発生を鑑みて不正利用被害が存在することは認識していても、そのカード番号がいかにして盗まれたのかを確認する術がないため、直接被害に結びついているか検証できないという事情もあるだろう。

ただ、直接的に残高を抜き取られたり、カード情報そのものを盗まれるわけではなく、効率面から考えて「非接触スキミング」をいちいち実行するのは犯罪者にとっても現実的ではない。非接触通信を防止するための防磁ケースに入れて保管するといった過度な対策や、利用を控えるというのは本来の利便性を考えれば本末転倒だ。今回の報道は恐怖心を煽るようなタイトルや解説が並んでおり、あまり感心できる内容ではないと筆者は考える。

ただ、記事(動画)の最後にある「こまめに明細を確認する」ことは重要であり、前述のチャージバックの申請に有効な期間が「決済から60日間」であることを考えれば、普段から「正しく恐れる」を実行していくことがクレジットカードに限らず、セキュリティのうえで重要な心がけだと思う。

今回の件についてTBSにコメントを求めたが、現時点で回答はない。