西田宗千佳のイマトミライ

第315回

「産業化」するサイバー犯罪とマイクロソフトの対抗 AIで日本も被害の舞台に

2025年11月11日 08:15

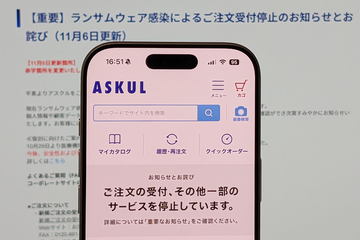

日本でも、ランサムウェア被害が続発している。大きな企業では、その被害も長期化し、影響も大きくなる。

筆者は先週、米マイクロソフト本社を訪れ、セキュリティ対策の現状について取材してきた。その中では、同社内にあるグローバル対応チームの動きなど、いろいろな話を聞くことができた。

そこで見えてきたのは、AIがセキュリティ対策で「攻撃・守備双方の武器となっている」という現状だ。

サイバー犯罪は「産業化」している

ランサムウェアの被害は深刻だ。

システムに侵入してデータを暗号化、企業側が使えない形にして大規模な「身代金」を要求する。

2024年には、米国の医薬品流通業者であるアルファソース・バーゲン(現在はコルバ・サプライ・チェーン・ソリューションズ)が、ランサムウェアグループに7,500万ドル(約115億円)もの身代金支払いを行なった、との報道もある。

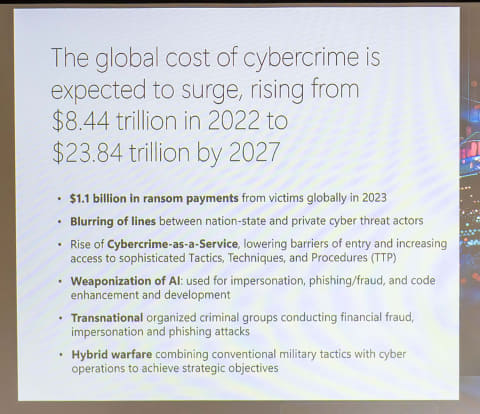

マイクロソフトによれば、2023年のランサムウェアへの支払いは11億ドル程度とされるが、これは氷山の一角であり、被害が公表されないものもある、と想定されている。

ただ、10年ほど前、ランサムウェアがまだ初期の段階では、PC一台あたりの「身代金」はいくらだっただろうか?

米マイクロソフトでDirector of Threat Intelligence Strategyを担当するSherrod DeGrippo氏は、「たった300ドルだった」と話す。そのため、システム管理部門も復旧に支払いをすることはなく、PCが紛失した場合と同じように扱っていたそうだ。

それが現在ここまで拡大したのはなぜなのか?

技術的に言えば、ネットワークにつながった企業システム全体に被害を拡大するような仕組みになったこと、身代金をビットコインなどの暗号通貨で支払うという手段が定着したことなどが挙げられる。

だが、DeGrippo氏は別の理由を示す。

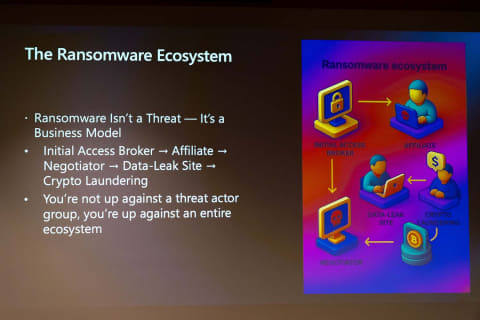

「現在のランサムウェアは(セキュリティ上の)『脅威(Threat)』ではなく、分業された『産業』です。だからこそ、ここまで経済的な被害が拡大したのです。ランサムウェアを作る人々と実際に犯罪を行なう人々は別のチームであり、『ハッキング』という言葉からイメージされるような侵入はもう行ないません。ツールと侵入可能なアカウントを買い、侵入してビジネスライクに攻撃を仕掛ける。資金交渉もその先にあります」

サイバー犯罪グループは、身代金を払う可能性のある個人や企業の情報を売買している。その中には、この種の犯罪に対する保険に加入した企業のリストも含まれる。保険に加入したことで狙われやすくなるのだとしたら、なんと皮肉なことだろうか。

マイクロソフトでセキュリティ対策チーム「Digital Crimes Unit(DCU)」に所属し、Assistant General Counselを務めるSteven Masada氏も、同じく「サイバー犯罪の産業」を強く強調する。この傾向はランサムウェアだけでなく、詐欺や情報盗用などでも同様だ。

以下の画像は、2022年からアンダーグラウンドに運営されてきた「LummaC2(もしくはLummaStealer)」と呼ばれるマルウェアの「サービス価格表」である。

このマルウェアは完全なサービス型であり、どのようなレベルの情報と機能を求めるかによって、「システムを提供する側」に支払う料金が変わる。支払えばクレジットカードの番号や仮想通貨のウォレット、多要素認証に使うトークンなど、個人のPCに含まれる情報を盗む機能が与えられるわけだが、同時に、マルウェアのバグフィックスや機能アップデートまで提供される。

コード全体を手に入れるには2万ドル必要だが、サイバー犯罪をするだけなら、たった250ドルの支払いでいい。

分業とサービス化、というITでは基本的な仕組みが、サイバー犯罪の巨大化を産んでいる。

Masada氏によれば、2022年、サイバー犯罪対策には世界で約8.4兆ドルが支出されていた。これでも大変な額だが、2027年にはそれが約24兆ドルにまで拡大すると見込まれている。

積極的にサイバー犯罪を「分解」するDCU

もちろんこうした状況を、マイクロソフトなどの企業側が良しとしているわけではない。セキュリティ対策は進められているし、企業側での対策にも協力は進めている。

ただ、それだけでは難しい。

そこでマイクロソフト社内に設置されたのが、Masada氏の所属するDCUだ。

DCUはマイクロソフトの中でも独立した組織になっている。同社の「Cyber Crime Center」の中に拠点があるが、マイクロソフト社員でも、DCUやそのパートナーユニットの人間でなければ、システムその他にアクセスできない。

さらに、エリア内にはFBIやDHS(Department of Homeland Security、国土安全保障省)などの職員が駐在するオフィスがあり、英国のNCA(National Crime Agency、国家犯罪対策庁)やドイツのBKA(Bundeskriminalamt、ドイツ連邦刑事庁)などの他国機関とも国際的な連携をとっている。DCUも、それらの組織経験者が多い。Masada氏もアメリカ政府機関出身である。

マイクロソフト社内の部門ではあるが、利益の追求や事業への直接的な貢献は求められない。最優先は「セキュリティに対する脅威」となる行為について対応することだ。そして、その結果として「マイクロソフトへの信頼につながる」(Masada氏)ことが目的となる。

マイクロソフトのインフラの上では、多彩な「セキュリティに関するシグナル」が発せられる。各サービスへのログインやクラウドサービスの利用、といった情報だが、その総数は毎日100兆を超えるという。そんなシグナルを分析していくと、マルウェアの挙動やハッキングの状況、サイバー犯罪組織のものと思える「予兆」「動向」が得られる。

DCUはそれらのシグナルを活用し、脅威自体への対応を行なっている。

なかでも力を入れているのが脅威の「分解(Disruption)」だ。

DCU自体は民間組織なので、当然ながら、直接的な破壊行為や捜査・逮捕の権利は持たない。

だが、脅威に対して法的な要求を出すことはできる。サイバー犯罪組織が使うドメインやサーバーなどの差し押さえを裁判所に要求、活動停止に追い込むことは可能だ。

そして、差し押さえたドメインなどをマイクロソフトのAzure上に「Sinkholes(シンクホール、吸い込む穴)」として運用、感染デバイスからのトラフィックを無害化していく。

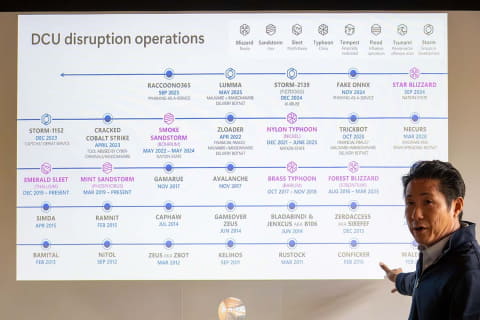

DCUはこうした過程を「Disrupt(分解)」と呼んでおり、2013年の発足以来、33の「戦略的分解」を達成している、という。その中にはロシアの国家主導型攻撃である「Forest Blizzard(Strontium)」、前掲のマルウェアサービス「Luma」、そしてフィッシングサービスの「Raccoon 365」などがある。

Raccoon 365についてはインフラを無力化後、さらにナイジェリア連邦警察に通報、組織を運営するリーダー3名の逮捕にもつながっている。

日本での「テクニカルサポート詐欺」撲滅にも貢献

DCUは日本でのサイバー犯罪対策にも関与した。

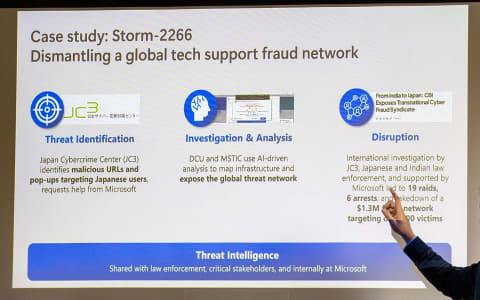

具体的には、高齢者を狙った「テクニカルサポート詐欺(TSF、Tech Support Fraud)」である。この詐欺を行なうネットワークの本拠はインドにある犯罪組織だった。DCUは「Storm-2266」と名付けていたが、その活動は完全に日本に向けられていた。

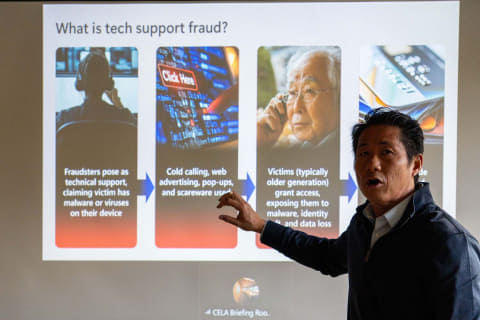

手口はシンプルと言えばシンプルだ。「マルウェアがある」と偽のポップアップを表示させ、そこから詐欺に導く手口である。

Storm-2266への対応には、まず一般社団法人・日本サイバー犯罪対策センター(JC3)が提供した悪意あるURL群をDCUが解析。そこから「拠点がインドである」ことをDCUが突き止め、6万6,000件以上の詐欺ドメインをテイクダウン(削除)したという。

さらに日本の警察庁およびインドの中央捜査局(CBI)が連携して捜査が行なわれた。結果として、2025年5月に、インドでは6名の中核人物が逮捕され、組織の活動が停止したという。

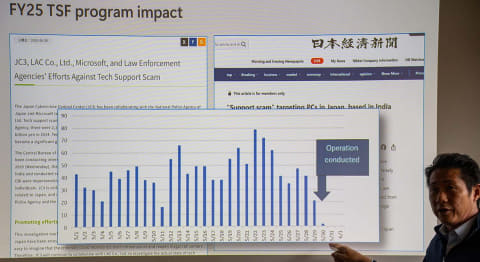

以下は、警察庁が受けた詐欺件数の推移だ。2025年5月30日のオペレーション実施後、警察の受けた詐欺苦情の件数は「一時的にゼロになった」(Masada氏)という。その後また増加はしているが、「以前に比べると水準は大きく下がった」とMasada氏は説明する。

この結果として、今年9月、警察庁はDCUとJC3などの関係機関に対し、警察庁長官名義で感謝状を贈っている。

日本語はもう「防壁」ではない

Storm 2266の件は、非常に特徴的な事件でもあった。

なぜなら、詐欺に使われた偽サイトの表示がきわめて精巧であり、日本語も自然だったからだ。

「従来、日本語は1つの防壁として機能していた。しかし今は違う。AIが言語の壁を超えるために使われ、大規模な攻撃を正しい日本語で行なえるようになっている」

Masada氏はそう話す。

マイクロソフトで重大インシデント対応(Threat Protection)に関わるCorporate Vice PresidentのRob Lefferts氏も、「日本の状況は過去と大きく変わった」という。Lefferts氏は直近にも日本を訪れ、大規模なサイバー犯罪やランサムウェア対策について協議し、アメリカ本社へ帰国したばかりだった。

「アサヒ(グループホールディングス)やアスクルといった特定の案件の話ではない」と強調した上で、Lefferts氏は次のように説明する。

「日本が言語の壁に守られ、これまで大規模な攻撃が少なかったのは間違いありません。しかし、もはや日本語はサイバー攻撃の防壁とはならない。日本の顧客の間でも、メールからのフィッシングに対する警戒心が強まっています」(Lefferts氏)

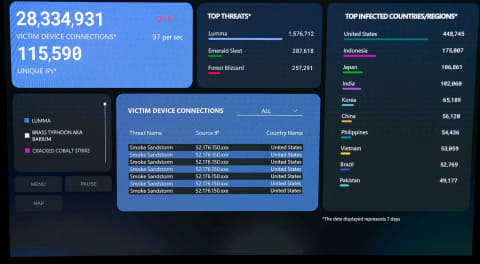

実際、Microsoft Cybercrime Center内のダッシュボード上に表示された、特定のマルウェアの侵入されたデバイス数を見ると、過去7日間の情報として、日本はアメリカ・インドネシアに続き3番目に「侵入されたデバイスが多い国」として表示されていた。これは特定の例であり、「マルウェア全体の感染傾向を示したものではない」とのことだが、それでも「狙われている」ことを感じさせるデータだ。

特に、日本でもっとも多く見られる脅威は、ランサムウェアでの情報詐取に使われる「Luma」であるという。

AIは「攻める武器」にも「守る盾」でもある

Masada氏は「AIは戦略的な武器になっている」とも警告する。それは言語の壁を超える、ということだけではない。大量のデータを解析するツールとして優秀であり、攻撃する側にとって有利な状況を作り出すからだ。

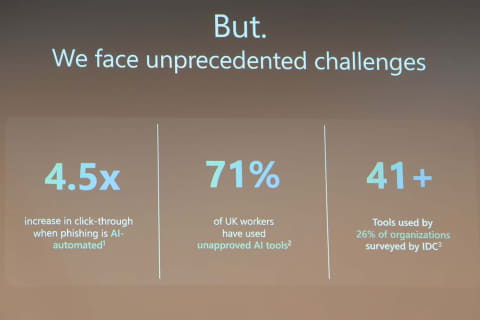

マイクロソフトによれば、サイバー攻撃をしかける側は、AIで自動化されたフィッシング攻撃が4.5倍に増えているという。

今後AIエージェントがあたりまえの時代になると、AIエージェント同士のやりとりから生まれる情報漏洩対策も必須になる。

ただ同時に、このことは「守る側」にもプラスである。

例えば、ソフトのセキュリティ設計について、AIが修正案を自動で生成、開発者はチェックして承認するだけで修正が完了するようにしている。また、Windowsのように巨大なソースコード確認も、テストケースをAIが自動生成することで、重大な脆弱性を特定する効率を高めている。

企業の中での利用でも、セキュリティ対策用の「Microsoft Security Copilot」を用意。自然言語での操作や脅威データの活用といった側面でハードルを下げている。

さらに、AIセキュリティのための「レッドチーム」も組織した。

レッドチームとは、攻撃者の視点から組織に模擬攻撃を仕掛け、脆弱性の発見と防御能力の評価を行なう組織のことだ。ここでは特に、AI時代の課題や攻撃手法自体の研究開発も進めている。その過程では、オープンソースのレッドチームフレームワーク「PyRIT (Python Risk Identification Toolkit)」が開発され、セキュリティ専門家や研究者に提供されている。

こうした努力があっても、受け身では完全な安全は実現できない。基本、セキュリティは攻める側が有利と言われている。システム導入だけでなく、「ことが起きた時の対策」も必要だ。

影響が大きくなる分、大企業はコストもかけるだろう。では、中小企業はどう対処すればいいのだろうか?

Lefferts氏は「できるだけ複雑性のないシステムが望ましい」と話す。

「攻撃者は複雑性を好みます。なぜなら、管理が困難な場所こそが攻撃の対象となるからです」(Lefferts氏)という意見はわかりやすい。過去からのシステムをツギハギにして運用、という姿はありがちだが、それを続けることが大きなリスクにつながる。今は自社が攻撃されるだけでなく、他社や社会インフラを攻撃する「踏み台になる」時代だ。

そして「信頼できるパートナーを見つけること」とも話す。規模の小さな企業が24時間365日監視をするのは費用がかかりすぎるが、適切なパートナーを得れば、コストは最小化できる。

セキュリティ対策には厳しい現状が続くが、対策を見直し、継続した対処が行なえる体制を整えていくことが重要、ということなのだろう。