ニュース

アスクル、ランサムウェアの情報流出は約74万件 「攻撃者とは接触せず」

2025年12月12日 18:04

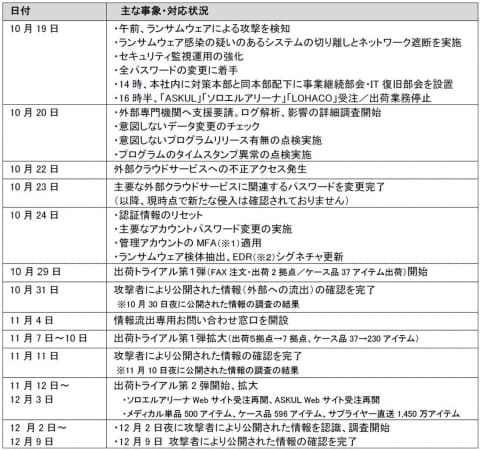

アスクルは12日、ランサムウェア攻撃の影響の詳細調査の結果を発表した。攻撃者により公開された情報の確認を完了し、流出が確認された個人情報は事業者向けサービスが約59万件、個人向けサービスが約13万件となった。

10月19日に、アスクルのサービスにランサムウェア攻撃が行なわれ、データの暗号化とシステム障害により、大規模なサービス停止と保有情報の流出が発生。アスクルの関連サービスは一部再開しているものの、現在もLOHACO等のサービスは停止している。

アスクルは、外部専門機関の協力のもと、システム障害範囲の特定とランサムウェア攻撃の影響の詳細調査を行ない、サービスの本格復旧を前に公表する。

12月12日時点で流出が確認された情報。

- 事業所向けサービスに関する利用者情報の一部:約59万件

- 個人向けサービスに関する利用者情報の一部:約13.2万件

- 取引先(業務委託先、エージェント、商品仕入先等)の情報の一部:約1.5万件

- 役員・社員等に関する情報の一部(グループ会社含む):約2,700件

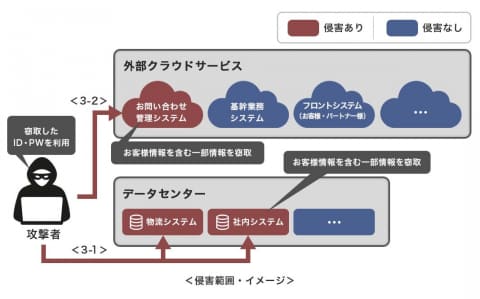

物流・社内システムへの侵害では、物流システム・社内システムでランサムウェアの感染が確認され、一部データが暗号化されて使用不能になるとともに、当該データの一部が攻撃者により窃取され、公開(流出)された。また、物流センターを管理運営する複数の物流システムが暗号化され、同データセンター内のバックアップファイルも暗号化されたため、復旧に時間を要した。

物流センターは、自動倉庫設備やピッキングシステム等、高度に自動化された構造となっており、物流システムが停止したことで、物流センターの出荷業務を全面停止するなど重大な影響を及ぼした。

また、外部クラウドサービス上のお問い合わせ管理システムのアカウントが窃取され、アカウントの侵害が確認された。さらに管理システムの情報の一部が窃取され、攻撃者によって公開(流出)された。

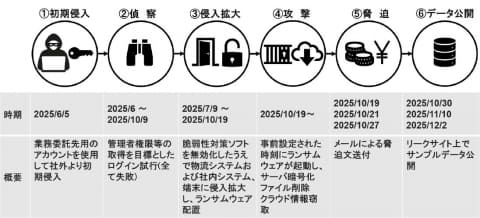

攻撃者による侵入は、アスクルのネットワーク内に侵入するために、認証情報を窃取し不正に使用したと推定。初期侵入に成功した後、攻撃者はネットワークに偵察を開始し、複数のサーバにアクセスするための認証情報を収集。攻撃者は、EDR等の脆弱性対策ソフトを無効化したうえで複数のサーバー間を移動し、必要な権限を取得してネットワーク全体へのアクセス能力を取得していった。

攻撃者は、必要な権限を奪取した後、ランサムウェアを複数サーバーに展開し、ファイル暗号化を一斉に行なった。その際にバックアップファイルの削除も同時に行なわれ、一部システムの復旧に時間を要することとなった。

不正アクセスの原因分析は、ログが消去されており原因の完全な究明は困難としているが、例外的に多要素認証を適用していなかった業務委託先に対して付与していた管理者アカウントのIDとパスワードが不正利用されたという。

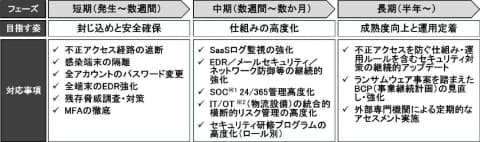

復旧に際しては、汚染の可能性を残した既存環境を部分的に修復するのではなく、安全が確認された新しい環境をゼロから構築する方式を採用。セキュリティ強化のロードマップも策定し、再発の防止を図る。

なお、アスクルでは攻撃者とは接触しておらず、「身代金の支払いなど、いかなる交渉も行なっていない」としている。業績への影響については、業務数値の精査に十分な時間が必要なため、第2四半期決算発表を延期。発表時期は改めて案内する。