石野純也のモバイル通信SE

第18回

au PAYと”回線認証”問題を考える 不正対策と利便性のアンバランス

2023年1月18日 00:01

KDDIは、2月上旬からau PAYの「回線認証」を必須化する。ただし、対象となるのはau IDにau回線、UQ mobile回線、povo1.0回線を紐づけているユーザー。他キャリアの回線やpovo2.0の回線でau IDを取得している場合は、そもそも回線認証が行えないため、これまでと同様の方法でログインできる。不正利用の増加を背景に、セキュリティ対策を強化した格好だ。

不正利用対策としての回線認証

回線認証とは、au IDに紐づけた回線のネットワークを通じてアクセスし、認証を行なうことを指す。auであればau回線でアクセスし、暗証番号を入力する。SIMカードに紐づけることで、当該回線を持っていなければログインできなくなるというわけだ。この対策が施されていれば、悪意のある第三者にログインされ、残高を使われてしまう心配が大きく減少する。

SMSで4ケタなり6ケタなりの暗証番号を送り、認証を強化しているサービスも多いが、この方法だとフィッシングで数字を聞き出す手口が使えてしまう。悪用する側から見れば、SIMカードは必ずしも手元にある必要がないと言えるだろう。この点で、回線認証の方が強度は高い。手元の端末がauなりUQ mobileなりpovo1.0なりのネットワークにつながっていなければならないからだ。

KDDIは、au PAYのセキュリティを昨年から徐々に強化している。'22年4月には、オートチャージの上限額を変更。最大で5万円までに金額が減額された。au PAYでは、auじぶん銀行と連携した場合、リアルタイムチャージを利用できる。これは、不足分の残高を自動的にauじぶん銀行の口座からチャージするというもの。残高を0円にしておけば、デビットカード感覚で利用できる。この上限も合わせて5万円になってしまった。

同時に、オートチャージを利用し、かつau、UQ mobile、povo1.0の回線を設定している場合、ログイン時に回線認証が必須になった。冒頭で挙げたセキュリティの強化は、この流れを受け継いでいる。22年4月時点ではオートチャージを設定しているユーザー限定だった対策を、auなどの回線を紐づけている全ユーザーに広げたというわけだ。セキュリティの観点では、こちらの方が万全と言えるだろう。オートチャージを設定していなくても、アカウントの乗っ取りによる不正利用の被害は受けるからだ。

さらに、11月からは新規ログイン時の回線認証を必須にしている。ただ、一連の対策を施しても、オートチャージ非設定でかつ11月以前からログインしていた人には、回線認証を行なっていないことになる。2月に改めて回線認証を行なうのは、この漏れを防ぐためだ。こうした対策に加え、5月には送金機能の上限額を変更。月20万円から1万円に減額された。

デメリットは「利便性低下」と「マルチデバイス対応」

不正利用を防ぐという名目では、確かにセキュリティの強化は必要だろう。実際、昨年はau PAYをターゲットにした不正利用が相次いで事件化していた。6月には、埼玉県警が他人になりすましてau PAYを使ってコンビニなどでタバコを購入した女性を逮捕(朝日新聞の記事)。11月にも、同様に埼玉県で逮捕者が出ている(朝日新聞の記事)。また、12月には、京都府警が香港人の男性を詐欺の容疑で逮捕した(京都新聞の記事)。

いずれの事件も、サービス名としてau PAYの名前が挙げられており、警察からセキュリティ強化の対応を求められた可能性もある。

一方で、回線認証にはメリット、デメリットの両面がある。利便性の低下は、セキュリティの強化とトレードオフの関係にあると言えるだろう。

特に問題になりそうなのが、マルチデバイス環境だ。1回線、1端末で利用している場合はすぐに回線認証できるかもしれないが、1台の端末でau回線を使いつつ、別のキャリアの回線を入れた端末でもau PAYを使っている際には、認証のためだけに、わざわざSIMカードを入れ替えなければならない。

KDDIによると、他社回線で使っていても頻繁にログアウトはされず、一度回線認証を済ませれば、従来と同じように利用できる仕様になっているというが、au回線をeSIMで使っているケースでは、プロファイルの再発行を繰り返さなければならず、ログインの手間は大きい。競合他社を見ると、ドコモのd払いはより厳しい仕様で、回線が紐づいたアカウントの場合、初期設定は回線認証が必須なうえ、デュアルSIM端末で回線を切り替えるだけで再認証のプロセスが走る。

一方で、ソフトバンクグループのPayPayは、SMSによる紐づけだけで、アクセスの経路は問わないため、マルチデバイスで利用できる。楽天ペイも同様だ。どちらかと言えば、PayPayや楽天ペイは、自社回線のユーザーにとどまらない決済サービス。これに対し、d払いやau PAYは、回線利用者向けのサービスという色合いが濃かった。ドコモやKDDIも“オープン化”はうたっているものの、自社回線を契約するユーザーには、より厳しめな回線との紐づけを行なっている。

マルチデバイスに逆行。別の選択肢は取れないのか?

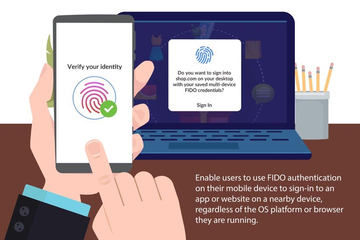

回線認証は、即効性が高い対策のように見えるが、副作用も大きい。マルチデバイス利用の利便性が低下してしまうのは、その代表例だ。セキュリティを高めるなら、SMSでの認証コードを送付する代わりにFIDO準拠のパスワードレス認証でログインできるようにするなど、ほかの方法もあったはずだ。

そもそも、au PAYの残高を利用できるau PAYプリペイドカードは、いまだに磁気ストライプのみでICチップやNFCにも対応していない。コード決済のセキュリティ対策は重要だが、プリペイドカードの仕様がそのままというのは、バランスが悪いようにも見える。今後の見直しにも期待したい。